|

绝对经典之十大常见网页炸弹全揭密

作者:佚名 转贴自:天极 点击数:6875

一、最无聊的炸弹——死循环代码 在网页中加入如下代码,只要有人点击你所发出的链接就会不停地打开IE浏览器,直至你的系统资源消耗殆尽死机为止!此时你唯一能做的就是重新启动计算机! 代码如下:<img src=*******:location=网址文件名.htm;>,注:此代码是一个“死循环程序”!属于聊天室炸弹! 预防措施:打IE浏览器→工具→Internet选项→安全→Internet→自定义级别,把这里所有ActiveX控件和插件都选中“禁止”,选中之后就不会被恶意代码攻击!因为这是一个ActiveX脚本程序! 二、令人心有余悸的炸弹——恐怖的大图片 制作原理很简单:在html语言中加入<img src=“http://恐怖图片的连接地址”width=“1”height=“******************(很大的数字)”>即可。当你的IE看到次语句,就会不断的解析试图打开,但由于图片实在是太大了,超出了其处理能力,这样你的电脑就只有死机一条路可以走了。 三、令你头昏眼花的炸弹——地震死机代码 在记事本中输入如下所示代码到<body>和</body>之间,然后存为任意名字的.html文件,打开该网页后会你的IE会发生“地震”,让你头昏眼花,接着电脑就会死机!

上面这段代码中的<img src=c:\con\con>会使浏览者电脑死机。这是利用了Windows 9x的设备名称解析漏洞。 漏洞说明:Windows 9X的\con\con设备名称解析漏洞允许用户远程攻击,导致对方Windows 98系统崩溃。当Windows遇到包含设备名的非法路径时,Windows会解析这些路径,此时内核的溢出会导致整个系统出错。 漏洞解析:我们知道CON是DOS下的特殊设备名,不允许用做文件名,为什么用CON\CON会引起死机呢?我们把系统转到DOS下做个试验就知道了。键入如下命令:copy aa.txt con,系统会显示aa.txt文件的内容,而如果换成:copy aa.txt >con,系统会提示文件不能拷贝到文件自身。如果把CON换成LPT或PRN,则输出aa.txt的内容到打印机。由此可见,CON在这里代表了文件的本身,用CON\CON这个命令意味着不断调用这个文件自身,使系统资源迅速耗尽而死机。用上面的这个命令只是调用文件自身,速度实在太快,连按Ctrl+Alt+Del键结束的机会都没有。如果在资源管理器中选择的是“按WEB页”查看,那么连预览该网页都会死机! 解决办法:该代码中的死机部分只对Windows 9x操作系统起作用(如果你的Windows没有打补丁就会死定了,赶快到微软的站点下载补丁吧。),也就是说Windows2000/XP用户不会死机。但“地震”是难免的了。

四、最可怕的炸弹——格式化你的硬盘

部分关键代码如下:

当你浏览了该网页,就会把startup.hta文件悄悄地写入到你的电脑的C:\Winwods\Start Menu\Programs\启动文件夹下,并提示你Windows正在移除用不到的临时文件。而实际上却在暗中格式化你的D盘!代码中的“/autotest”这个微软未公开的参数使得格式化硬盘时不会出现提示!另两个参数“/q”和“/u”,使得系统不检测硬盘便快速、完全的格式化硬盘。最后start.exe再配合“/m”参数就可以使格式化时的DOS-prompt窗口在执行的时候处于最小化的状态。

代码中的“F935DC22-1CF0-11D0-ADB9-00C04FD58A0B”对应为“Windows Scripting Host Shell Object”,我们可以在注册表编辑器中查到它的身影;代码中的“WSH”的全称是Windows Scripting Host,是微软提供的一种基于32位Windows平台的、与语言无关的脚本解释机制,它使得脚本能够直接在Windows桌面或命令提示符下运行。WSH所对应的程序WScript.exe是一个脚本语言解释器,位于Windows所在文件夹下,正是它使得脚本可以被执行,就象执行批处理一样。

五、与死机无异——页面冻结代码

如果网页中含有下面这些代码,则当你点击“提交”按钮以后,就会出现“页面被冻结了!”的对话框,然后就会进入页面冻结状态,非常讨厌。代码如下:

六、让人心烦的炸弹——不停地打开窗口

这就是本文开篇提到的打开一连串窗口的炸弹,源代码如下两种:

1.<img src=**********:n=1;do{window.open()}while(n==1)width=1>

这个炸弹要求浏览器不停地打开新的页面,用不了多久你的电脑就会死机,这样你也就被踢出了网络。

2.同样的原理,源代码还有这样的:<script language=**********>javascript:n=1;do{alert(嘿嘿,你小子中弹了!);}while(n==1)</SCRIPT>也是这种类型的炸弹。

七、诱人的美丽——五光十色的炸弹

如果点击含有下面代码的网页时,你的浏览器窗口会不停地交替显示蓝色黄色永不终止,就像是蓝色火焰,煞是好看,但在欣赏电脑屏幕上美妙动人的现象的同时,你什么也不能做,只能RESET键重新启动电脑了。源代码如下:

我们还可以设置成其他颜色,只需改变color[1]=blue;color[2]=yellow的颜色设置即可,比如黑白交替的只需将“blue”换成“white”、“yellow”换成“black”。 八、让你眼花缭乱——黑白变幻

下面这段代码就可以实现黑白变换的效果,令人眼花缭乱,最好的解决办法就是重新启动计算机。代码如下:

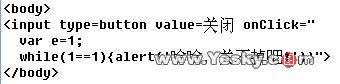

九、让你无法关闭——循环显示无休无止

如果网页中含有下面的代码,则当你点击该网页中的“关闭”按钮以后,就会出现“哈哈,关不掉吧!”对话框,当你点击“确定”以后还会循环出现此对话框,一直到你累得不得了,它还会出现。你说讨厌不讨厌?不过,反过来讲用来捉摸人也不错!代码如下:

十、循环弹出多个广告——弹出多页面窗口

如果网页中含有下面的代码,则当你打开该网页时会弹出任意多个窗口,没完没了的显示让你烦恼不已。代码如下:

在本例中会弹出10个窗口,事实上就看对方想让你打开几个了,如果是个特大数的话,你的系统资源很快就会占用光,等着死机吧!

其实,还有其他各种类型的炸弹,其原理与上面介绍的这些大同小异,在此就不一一赘述了。

网页炸弹防范方法

1.留意微软和各大安全网站发布的安全公告,及时了解最新安全动态,封堵住漏洞,如果没有条件随时关注这些,至少要及时更新你的浏览器,使用最新的、打过各种安全补丁的浏览器;

2.安装防火墙和杀毒软件,并及时更新。

3.事先备份注册表,如果发现注册表被修改则导回就能恢复;

4.将本机的FORMAT、DEL、DELTREE等危险命令改名,如将format.com改为format.old,自己需要使用时再改回来。也可以某些外部命令转移到其他目录下;

5.牢记不要浏览那些并不了解的网站,也不要在聊天室里点击其他网友贴出的超级链接,这样可以避免遭到恶作剧者的攻击;

6.增强IE“免疫”能力

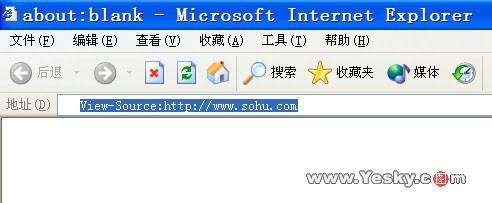

将系统的网络连接的安全级别设置为“高”,它可以在一定程度上预防某些有害的JAVA程序或者某些ActiveX组件对计算机的侵害。在IE属性里面,对其“高级”选项进行配置,取消在浏览网页时的Java功能选项,具体方法是:点击IE的“工具”菜单下的“Internet 选项”,再点击“安全”选项卡里的“自定义级别”按扭(图1),把“ActiveX控件及插件”和Java相关选项都设为禁用,这样就不怕了。不过,要说明的是这样做在浏览某些网页时会无法正常浏览,如何取舍就看你自己的了。

图 1

7.灵活应对WSH

由于微软在IE中增加了WSH(Windows Script Host)的运行脚本,WSH(Windows Script Host)是微软提供的一种基于32位Windows平台的、与语言无关的脚本解释机制,它使得脚本能够直接在Windows桌面或命令提示符下运行。利用WSH,用户能够操纵WSH对象、Active对象、注册表和文件系统。在Windows 2000下,还可用WSH来访问Windows NT活动目录服务。WSH在Internet Explorer 3.0(或以上)提供的Visual Basic Script和Jscript脚本引擎,在带给人们便利的同时,WSH也为病毒的传播留下可乖之机。对于已安装的WSH服务,我们有如下防护措施:

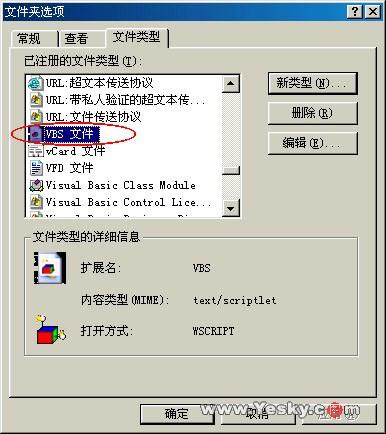

A:删除脚本文件。对于Windows 2000和Windows ME,点击“开始”→“程序”→“Windows资源管理器”→“工具”→“文件夹选项”→“文件类型”,把滚动条下移找到VBScript和JScript脚本文件,将其删除。

对于Windows 98和Windows NT4.0,点击“开始”→“程序”→“Windows资源管理器”或“Windows NT资源管理器”→“查看”→“选项”→“文件类型”(图2),将滚动条下移长到VBScript和JScript脚本文件,将其删除。

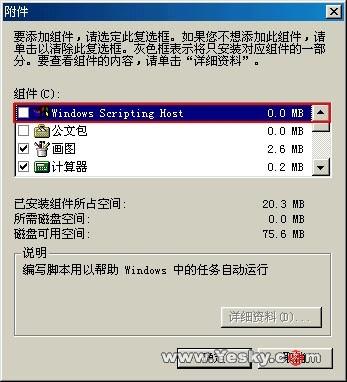

图 2 B:禁用WSHShell对象。禁用WSHShell对象,阻止运行程序。删除或更名系统文件夹中的wshom.ocx文件或删除注册表项:HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{F935DC22-1CF0-11D0-ADB9-00C04FD58A0B}即可。 C:升级WSH。IE浏览器可以被恶意脚本修改,原因就是IE 5.5以及以前版本中的WSH允许攻击者利用javascript中的Getobject函数以及htmlfilr Activex对象读取浏览者的注册表。微软最新的Microsoft Windows Script 5.6已经修正了这个问题。 WSH 5.6 For Win9x/NT官方下载 WSH 5.6 For Win2000官方下载 D:禁用WSH。实在不放心的话,就禁用WSH吧。具体方法是:打开“控制面板”,再打开“添加/删除程序”,点选“Windows安装程序”,用鼠标双击其中的“附件”一项,然后在打开的窗口中将“Windows Scripting Host”一项的“√”去掉(图3),连点两次“确定”,就可以将Windows Scripting Host卸载了。

图 3 8.简单修改系统。点击“开始”菜单中的“运行”,输入regedit回车,打开注册表编辑器,展开到注册表HKEY_MACHINE\SOFTWARE\Microsoft\Internet Explorer\ActiveX Compatibility\Active Setup controls下,创建一个基于CLSID的新健值{6E449683_C509_11CF_AAFA_00AA00B6015C},然后在该健值下创建一个类型为REG_DWORD名为Compatibility的键,值为“0X00000400”即可。关闭注册表编辑器,对于Windows98用户请打开C:\WINDOWS\JAVA\Packages\CVLV1NBB.ZIP,把其中的“ActiveXComponent.class”删掉;对于WindowsMe用户,请打开C:\WINDOWS\JAVA\Packages\5NZVFPF1.ZIP,把其中的“ActiveXComponent.class”删掉。请放心,删除这个组件不会影响到你正常浏览网页的。 9.预防网页恶意代码 许多恶意网页为防止有人查看其代码内容,采取了各种各样的方法求防止我们查看其源代码。然而,他们的一切努力也许都是白费心机。因为用如下的方法可以轻易地查看其源代码。只要在IE地址栏中输入View-Source:URL即可。举个例子,你想查看www.****.com的源代码,只要在IE地址栏中输入:View-Source:http://www.****.com(图4),稍等一下就会弹出一个窗口,里面就是你想看到的网页源代码。赶快仔细看看,里面是否有更改注册表或暗中下载文件的恶意代码,如果有那就别进该网页了,很简单吧?这样做不仅可以学到别人的网页制作技术,更可以事先预防恶意代码,一举两得!

图 4

10.防范再次浏览恶意网页

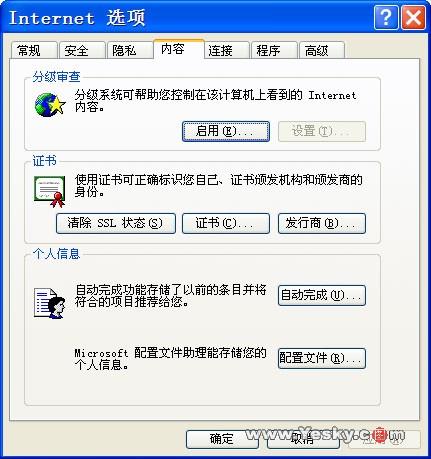

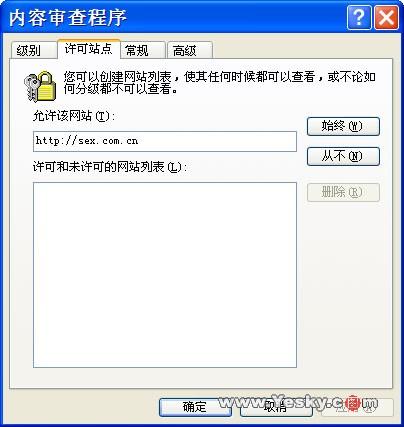

如果以后又不小心进入该站就又得麻烦一次。其实,你可以在IE中做一些设置以便永远不进该站点。打开IE,点击“工具”→“Internet选项”→“内容”→“分级审查”,点“启用”按钮(图5),会调出“分级审查”对话框,然后点击“许可站点”标签(图6),输入不想去的网站网址,按“从不”按钮,再点击“确定”即大功告成!

图 5

图 6 |